Par Raymond Pédoussaut

Date de publication originale : 2019 (Cokolwiek wybierzesz)

Date de publication originale : 2019 (Cokolwiek wybierzesz)

Date de publication française : 2022 – Éditions Métailié

Traduction (polonais) : Kamil Barbarski

Genres : Thriller, technopolar

Personnages principaux : Julita Wójcicka, journaliste d’investigation – Jan Tran, expert en cybersécurité

Julita Wójcicka est journaliste pour un tabloïd du net, un journal en ligne dont le succès se mesure exclusivement au nombre de pages visitées et surtout au nombre de publicités affichées. La mort de Buczek, célèbre animateur du spectacle de télévision pour enfants Les pistaches bleues, lui fournit la matière de plusieurs articles. Cependant comme Julita est curieuse et observatrice, elle a l’impression que quelque chose n’est pas net dans l’accident de l’animateur. Elle remarque qu’il avait les ongles cassés, arrachés et en sang. Elle décide de creuser l’affaire et de s’intéresser au passé de Buczek. Pour elle c’est le début de graves ennuis, dans son travail et dans sa vie personnelle.

L’intrigue démarre par l’accident de l’animateur vedette. Un simple accident de la route pour la police. Il faut l’opiniâtreté de Julita pour y voir autre chose. Elle n’est pas seule à savoir que ce n’est pas un banal accident : quelqu’un tente de la dissuader de s’intéresser à Buczek. Quelqu’un de très habile, capable de prendre le contrôle de son ordinateur, de fouiller dans sa vie privée et de publier sur internet des photos d’elle qui la discréditent. Elle est dépassée, impuissante à se protéger des attaques informatiques de ce redoutable adversaire. Heureusement, elle reçoit l’aide de Jan Tran, un policier expert en cybersécurité. Lui aussi était sur une enquête concernant Buczek avant d’en être dessaisi, c’est pour cela qu’il a décidé de prêter main-forte à Julita.

C’est ainsi que Julita découvre les techniques de hacking et le monde souterrain du dark net. Un réseau caché où se dissimulent aussi bien les échanges de l’opposition iranienne, des anarchistes du Rojava, des militants des droits de l’homme d’Amérique latine que les entretiens entre les journalistes d’investigation et leurs sources. Mais on peut aussi s’y procurer des drogues, de la pornographie, des armes, des munitions, des numéros de cartes de crédit, louer les services d’un hacker ou d’un tueur à gages, entre autres. Julita avait l’impression de s’être téléportée dans une dimension parallèle où les anarchistes et les libertaires avaient triomphé, où tout était légal, où tout était à vendre, où personne ne posait de questions, mais se contentait de compter l’argent. Dans ce monde sans lois, son mystérieux adversaire est parfaitement à l’aise. Son allié Jan Tran aussi.

Au niveau des personnages, la journaliste Julita tient le rôle principal. C’est une jeune femme de 27 ans, dynamique et tenace. Parfois elle doute, hésite, mais finalement ne lâche jamais, même quand elle est agressée. Julita, bien que débutante dans le métier, a la fibre du journaliste d’investigation, elle est coriace, capable de risquer sa tête tout en travaillant gratuitement. L’aide bienvenue de Jan lui fait découvrir la cybercriminalité et les méthodes pour s’en protéger. Mais Jan n’est pas un professeur agréable. Sûr de son savoir, il est austère et rugueux, il se moque et bouscule l’ignorante Julita qui fait n’importe quoi, selon lui. Jan se conduit souvent comme un mufle. Pas du tout dans la séduction le mec ! Mais il est très efficace et c’est un as dans la cybersécurité. Julita s’accroche et apprend vite. Elle arrive à étonner Jan et même à susciter son admiration, ce qui n’est pas un mince exploit.

En exergue du livre se trouve la phrase : Ceci n’est pas un roman de science-fiction. Effectivement, on pourrait croire que les techniques informatiques décrites n’existent pas encore, qu’elles seront effectives dans le futur. Il n’en est rien, tout cela est ancré dans la réalité actuelle, mais le grand public l’ignore et ne sait pas à quel point chacun, derrière son ordinateur ou son smartphone, est vulnérable.

Tu sais qui est un thriller haletant et passionnant, avec du rythme et du suspense. C’est aussi un technopolar édifiant sur le piratage informatique et la cybercriminalité. En résumé, c’est un excellent roman, distrayant et instructif.

Extrait :

D’un autre côté, le dark net, ou plutôt l’anonymat qu’il permet, peut aussi être exploité au nom du bien.

– Des exemples ?

– Le premier qui me vient à l’esprit, c’est Edward Snowden. La plupart d’entre vous connaissent probablement son nom, mais à tout hasard je vais faire un bref rappel. C’est l’analyste qui a dévoilé l’échelle des programmes d’espionnage de la NSA américaine, des programmes qui ne visaient pas seulement les citoyens américains, mais nous aussi. Sans le TOR et le chiffrement, Snowden n’aurait sans doute jamais réussi à prendre discrètement contact avec des journalistes et leur transmettre les informations sensibles. Et Snowden n’est pas le seul. Beaucoup de journaux possèdent aujourd’hui des pages sur le dark net avec des messageries pour informateurs qui garantissent l’anonymat et la sécurité.

– Bon d’accord, mais quelles sont les proportions ? Combien d’utilisateurs du TOR sont de simples citoyens, des journalistes ou des lanceurs d’alerte, pour combien de criminels ?

– Difficile à dire. La structure du dark net rend impossible la tenue de statistiques précises. En revanche, je suis certaine que si vous en saviez plus sur la manière dont chacun de nos faits et gestes est espionné sur Internet, et je dis bien chacun, et sur la manière dont les renseignements ainsi glanés sont utilisés pour nous abrutir, nous manipuler et nous plumer… vous regarderiez le dark net d’un œil plus clément.

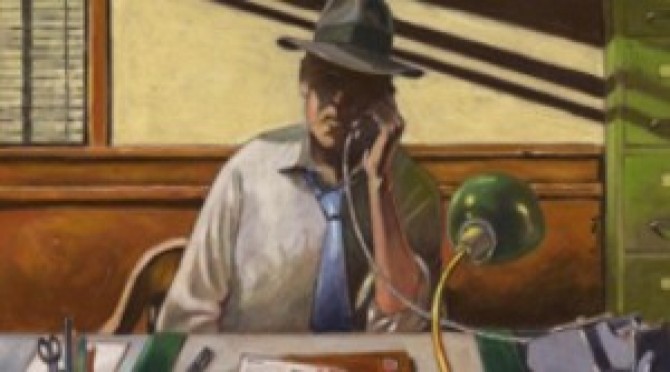

Niveau de satisfaction :

(4,4 / 5)

(4,4 / 5)